Konfigurirajte in odpravite težave ISE z zunanjim

Konfigurirajte in odpravite težave ISE z zunanjim

LDAPS Identity Store

Uvod

Ta dokument opisuje integracijo Cisco ISE s strežnikom Secure LDAPS kot zunanjim virom identitete.

Predpogoji

Zahteve

Cisco priporoča, da imate znanje o teh temah:

- Osnovno znanje administracije Identity Service Engine (ISE).

- Osnovno znanje Active Directory/Secure Lightweight Directory Access Protocol (LDAPS)

Uporabljene komponente

Informacije v tem dokumentu temeljijo na teh različicah programske in strojne opreme:

- Cisco ISE 2.6 popravek 7

- Microsoft Windows različica 2012 R2 z nameščenimi lahkimi imeniškimi storitvami Active Directory

- Računalnik z operacijskim sistemom Windows 10 z nameščenim izvirnim prosilcem in uporabniškim potrdilom

- Cisco Switch C3750X s sliko 152-2.E6

Informacije v tem dokumentu so bile ustvarjene iz naprav v določenem laboratorijskem okolju. Vse naprave, uporabljene v tem dokumentu, so se začele s počiščeno (privzeto) konfiguracijo. Če je vaše omrežje živo, se prepričajte, da razumete potencialni vpliv katerega koli ukaza.

Informacije o ozadju

LDAPS omogoča šifriranje podatkov LDAP (ki vključuje uporabniške poverilnice) med prenosom, ko je vzpostavljena povezava imenika. LDAPS uporablja vrata TCP 636.

Ti protokoli za preverjanje pristnosti so podprti z LDAPS:

- EAP Generic Token Card (EAP-GTC)

- Protokol za preverjanje pristnosti gesla (PAP)

- Varnost transportnega sloja EAP (EAP-TLS)

- Zaščitena varnost transportnega sloja EAP (PEAP-TLS)

Opomba: EAP-MSCHAPV2 (kot notranja metoda PEAP, EAP-FAST ali EAP-TTLS), LEAP, CHAP in EAP-MD5 niso podprti z zunanjim virom identitete LDAPS.

Konfiguriraj

Ta razdelek opisuje konfiguracijo omrežnih naprav in integracijo ISE s strežnikom LDAPS Microsoft Active Directory (AD).

Omrežni diagram

V tej konfiguraciji nprample, končna točka uporablja povezavo Ethernet s stikalom za povezavo z lokalnim omrežjem (LAN). Povezana stikalna vrata so konfigurirana za avtentikacijo 802.1x za avtentikacijo uporabnikov z ISE. Na ISE je LDAPS konfiguriran kot zunanja shramba identitet.

Ta slika prikazuje topologijo omrežja, ki se uporablja:

Konfigurirajte LDAPS v imeniku Active Directory

Namestite potrdilo o identiteti na krmilniku domene

Če želite omogočiti LDAPS, namestite potrdilo na krmilnik domene (DC), ki izpolnjuje te zahteve:

- Potrdilo LDAPS se nahaja v shrambi osebnih potrdil krmilnika domene.

- Zasebni ključ, ki se ujema s potrdilom, je prisoten v shrambi krmilnika domene in je pravilno povezan s potrdilom.

- Razširitev Enhanced Key Usage vključuje identifikator objekta za preverjanje pristnosti strežnika (1.3.6.1.5.5.7.3.1) (znan tudi kot OID).

- Popolnoma kvalificirano ime domene (FQDN) krmilnika domene (nprample, DC1.testlab.com) mora biti prisoten v enem od teh atributov: Splošno ime (CN) v polju Zadeva in vnos DNS v Priponi alternativnega imena subjekta.

- Potrdilo mora izdati overitelj potrdil (CA), ki mu krmilnik domene in odjemalci LDAPS zaupajo. Za zaupanja vredno varno komunikacijo morata odjemalec in strežnik drug drugemu zaupati korenskemu CA in vmesnim potrdilom CA, ki so jima izdali potrdila.

- Za ustvarjanje ključa je treba uporabiti ponudnika kriptografskih storitev (CSP) Schannel.

Dostop do strukture imenika LDAPS

Za dostop do imenika LDAPS na strežniku Active Directory uporabite kateri koli brskalnik LDAP. V tem laboratoriju se uporablja brskalnik Softerra LDAP 4.5.

- Vzpostavite povezavo z domeno na vratih TCP 636.

- Za poenostavitev ustvarite organizacijsko enoto (OU) z imenom ISE OU v oglasu in mora imeti skupino z imenom UserGroup. Ustvarite dva uporabnika (user1 in user2) in ju naredite za člana skupine UserGroup.

Opomba: Izvor identitete LDAP na ISE se uporablja samo za avtentikacijo uporabnika.

Integrirajte ISE s strežnikom LDAPS

- Uvozite potrdilo korenskega CA strežnika LDAP v zaupanja vredno potrdilo.

- Preverite skrbniško potrdilo ISE in zagotovite, da je potrdilo izdajatelja skrbniškega potrdila ISE prisotno tudi v Trusted Certificate Store.

- Če želite integrirati strežnik LDAPS, uporabite različne atribute LDAP iz imenika LDAPS. Pomaknite se do Skrbništvo > Upravljanje identitet > Zunanji viri identitet > Viri identitet LDAP > Dodaj.

- Na zavihku Splošno konfigurirajte te atribute:

Subject Objectclass: To polje ustreza razredu Object uporabniških računov. Tukaj lahko uporabite enega od štirih razredov:

• Vrh

• Oseba

• Organizacijska oseba

• InetOrgPerson Atribut imena subjekta: to polje je ime atributa, ki vsebuje uporabniško ime iz zahteve.

Atribut imena subjekta: to polje je ime atributa, ki vsebuje uporabniško ime iz zahteve.

Ta atribut se pridobi iz LDAPS, ko ISE povpraša po določenem uporabniškem imenu v bazi podatkov LDAP (lahko uporabite cn, sAMAccountName itd.). V tem scenariju se na končni točki uporablja uporabniško ime user1. Atribut imena skupine: To je atribut, ki vsebuje ime skupine. Vrednosti atributa imena skupine v vašem imeniku LDAP se morajo ujemati z imeni skupin LDAP na strani Uporabniške skupine

Atribut imena skupine: To je atribut, ki vsebuje ime skupine. Vrednosti atributa imena skupine v vašem imeniku LDAP se morajo ujemati z imeni skupin LDAP na strani Uporabniške skupine Group ObjectClass: Ta vrednost se uporablja pri iskanju za določanje objektov, ki so prepoznani kot skupine.

Group ObjectClass: Ta vrednost se uporablja pri iskanju za določanje objektov, ki so prepoznani kot skupine. Atribut preslikave skupine: Ta atribut določa, kako so uporabniki preslikani v skupine.

Atribut preslikave skupine: Ta atribut določa, kako so uporabniki preslikani v skupine. Atribut potrdila: Vnesite atribut, ki vsebuje definicije potrdila. Te definicije je mogoče izbirno uporabiti za preverjanje potrdil, ki jih predložijo odjemalci, ko so opredeljeni kot del storitve overjanja potrdilfile. V takih primerih se izvede binarna primerjava med potrdilom odjemalca in potrdilom, pridobljenim iz vira identitete LDAP.

Atribut potrdila: Vnesite atribut, ki vsebuje definicije potrdila. Te definicije je mogoče izbirno uporabiti za preverjanje potrdil, ki jih predložijo odjemalci, ko so opredeljeni kot del storitve overjanja potrdilfile. V takih primerih se izvede binarna primerjava med potrdilom odjemalca in potrdilom, pridobljenim iz vira identitete LDAP.

- Če želite konfigurirati povezavo LDAPS, se pomaknite na zavihek Povezava:

- Zaženite dsquery na krmilniku domene, da dobite uporabniško ime DN, ki bo uporabljeno za vzpostavitev povezave s strežnikom LDAP:

PS C:\Users\Administrator> dsquery user -name poongarg

“CN=poongarg,CN=Uporabniki,DC=testlab,DC=com”

1. korak Nastavite pravilen naslov IP ali ime gostitelja strežnika LDAP, definirajte vrata LDAPS (TCP 636) in DN skrbnika, da vzpostavite povezavo z LDAP prek SSL.

2. korak Omogoči varno preverjanje pristnosti in možnost preverjanja identitete strežnika.

3. korak V spustnem meniju izberite potrdilo LDAP Server Root CA in potrdilo ISE skrbnika Isser CA potrdilo (Uporabili smo overitelja potrdil, nameščenega na istem strežniku LDAP tudi za izdajo skrbniškega potrdila ISE).

4. korak Izberite Preskusi povezavo s strežnikom. Na tej točki predmeti ali skupine niso pridobljeni, ker iskalne baze še niso konfigurirane. - Pod zavihkom Organizacija imenika konfigurirajte osnovo za iskanje po predmetu/skupini. Je povezovalna točka za ISE in LDAP. Zdaj lahko pridobite samo subjekte in skupine, ki so podrejeni točki spajanja. V tem scenariju sta predmet in skupina pridobljena iz OU=ISE OU

- V razdelku Skupine kliknite Dodaj, da uvozite skupine iz LDAP na ISE in pridobite skupine, kot je prikazano na tej sliki.

Konfigurirajte stikalo

Konfigurirajte stikalo za preverjanje pristnosti 802.1x. Računalnik z operacijskim sistemom Windows je povezan s stikalnimi vrati Gig2/0/47

aaa nov model

radius strežnik ISE

naslov ipv4 xxxx auth-port 1812 acct-port 1813

ključ xxxxxx

polmer strežnika skupine aaa ISE_SERVERS

ime strežnika ISE

!

aaa server radius dynamic-author

odjemalec xxxx ključ strežnika xxxxxx

!

aaa avtentikacija dot1x privzeta skupina ISE_SERVERS lokalno

aaa avtorizacijska omrežna privzeta skupina ISE_SERVERS

aaa računovodstvo dot1x privzeta skupina start-stop ISE_SERVERS

!

dot1x system-auth-control

ip sledenje naprav

!

atribut radius-server 6 on-for-login-auth

radius-server atribut 8 include-in-access-req

!

!

vmesnik GigabitEthernet2/0/47

switchport access vlan xx

dostop v načinu switchport

preverjanje pristnosti samodejni nadzor vrat

dot1x pae overitelj

Konfigurirajte končno točko

Uporablja se Windows Native Supplicant in uporablja se eden od protokolov EAP, ki podpira LDAP, EAP-TLS za preverjanje pristnosti in avtorizacijo uporabnikov.

- Prepričajte se, da je osebni računalnik opremljen z uporabniškim potrdilom (za uporabnika1) in ima predvideni namen kot avtentikacija odjemalca in v zaupanja vrednih korenskih overiteljih potrdil, da je veriga potrdil izdajatelja prisotna v računalniku.

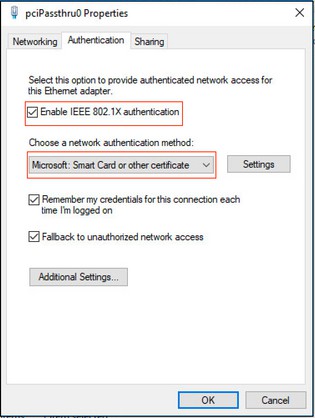

- Omogočite preverjanje pristnosti Dot 1x in izberite način preverjanja pristnosti kot Microsoft:Smart Card ali drugo potrdilo za preverjanje pristnosti EAP-TLS.

- Kliknite Dodatne nastavitve in odpre se okno. Potrdite polje z določite način preverjanja pristnosti in izberite preverjanje pristnosti uporabnika, kot je prikazano na tej sliki.

Konfigurirajte nabor pravilnikov na ISE

Ker se uporablja protokol EAP-TLS, preden je konfiguriran nabor pravilnikov, Certificate Authentication Profile je treba konfigurirati, zaporedje vira identitete pa se pozneje uporabi v pravilniku za preverjanje pristnosti.

Glejte Certificate Authentication Profile v Identity Source Sequence in definirajte zunanji izvor identitete LDAPS na seznamu Authentication Search:

Glejte Certificate Authentication Profile v Identity Source Sequence in definirajte zunanji izvor identitete LDAPS na seznamu Authentication Search:

Zdaj konfigurirajte nabor pravilnikov za preverjanje pristnosti Wired Dot1x:

Po tej konfiguraciji lahko overimo končno točko z uporabo protokola EAP-TLS proti viru identitete LDAPS.

Preveri

- Preverite sejo preverjanja pristnosti na preklopniku, povezanem z osebnim računalnikom:

- Če želite preveriti konfiguracije LDAPS in ISE, lahko subjekte in skupine pridobite s testno povezavo s strežnikom:

- Preverite poročilo o preverjanju pristnosti uporabnika:

- Preverite podrobno poročilo o preverjanju pristnosti za končno točko:

- Preverite, ali so podatki šifrirani med strežnikoma ISE in LDAPS, tako da izvedete zajem paketov na ISE proti strežniku LDAPS:

Odpravljanje težav

V tem razdelku je opisanih nekaj pogostih napak, ki se pojavljajo pri tej konfiguraciji, in kako jih odpraviti.

- V poročilu o preverjanju pristnosti lahko vidite to sporočilo o napaki:

Metode preverjanja pristnosti ne podpira nobena ustrezna shramba identitet

To sporočilo o napaki pomeni, da LDAP ne podpira metode, ki ste jo izbrali. Prepričajte se, da protokol za preverjanje pristnosti v istem poročilu prikazuje eno od podprtih metod (EAP-GTC, EAP-TLS ali PEAP-TLS).

- Preskusna povezava s strežnikom se je končala z napako.

Najpogosteje je to posledica napake pri preverjanju potrdila strežnika LDAPS. Če želite odpraviti tovrstne težave, izvedite zajem paketa na ISE in omogočite vse tri komponente izvajalnega okolja in prrt-jni na ravni odpravljanja napak, ponovno ustvarite težavo in preverite prrt-server.log file.

Zajem paketov se pritožuje zaradi slabega potrdila in prrt-strežnik pokaže:

04:10:20,197,NAPAKA,0x7f9c5b6f1700,LdapSslConnectionContext::checkCryptoResult(id = 1289): sporočilo o napaki = opozorilo SSL: koda=0x22A=554 ; vir=lokalno ; vrsta=usodno ; message=”Preverjanje identitete potrdila strežnika ni uspelo: IP gostitelja se ni ujemal s SAN IP.s3_clnt.c:1290

Opomba: Ime gostitelja na strani LDAP mora biti konfigurirano z imenom subjekta potrdila (ali

katero koli nadomestno ime subjekta). Torej, če tega nimate v predmetu ali SAN, ne deluje,

potrebno je potrdilo z naslovom IP na seznamu SAN.

3. V poročilu o preverjanju pristnosti ste lahko opazili, da subjekt ni bil najden v shrambi identitet. To pomeni, da se uporabniško ime iz poročila ne ujema z atributom imena subjekta za nobenega uporabnika v bazi podatkov LDAP. V tem scenariju je bila vrednost za ta atribut nastavljena na sAMAccountName, kar pomeni, da ISE išče vrednosti sAMAccountName za uporabnika LDAP, ko poskuša najti ujemanje.

4. Predmetov in skupin ni bilo mogoče pravilno pridobiti med preizkusom povezovanja s strežnikom. Najverjetnejši vzrok te težave je nepravilna konfiguracija za iskalne baze. Ne pozabite, da mora biti hierarhija LDAP podana od leaf-to-root in dc (lahko je sestavljena iz več besed).

Povezane informacije

- https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/119149-configureise-00.html#anc9

- https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/214975-configureeap-tls-authentication-with-is.html

Dokumenti / Viri

|

CISCO ISE Identity Services Engine [pdf] Uporabniški priročnik ISE Identity Services Engine, ISE, Identity Services Engine, Services Engine |